Microsoft 365 : Améliorer l’efficacité de l’AMF

Ajout de la correspondance des numéros et de contextes supplémentaires à l’application Microsoft Authenticator

Je suis un grand fan de l’utilisation de l’authentification multifactorielle (AMF) pour protéger les comptes Azure AD. Au risque d’avoir l’air d’un disque rayé, l’authentification de base est une chose horrible à utiliser pour les comptes cloud. Les attaques brute-force de mots de passe peuvent voler les informations d’identification utilisateurs et conduire à la compromission des tenants. Microsoft fait de son mieux pour supprimer l’authentification de base pour Exchange Online. Les tenants seront incité à mieux protéger les comptes d’utilisateurs.

Une autre partie du puzzle consiste à améliorer le fonctionnement de l’AMF pour le rendre plus facile et plus sûr. Microsoft révèle deux nouvelles fonctionnalités pour l’application Microsoft Authenticator. Je pense que tous les tenants Microsoft 365 devraient envisager d’activer la correspondance des numéros dès que possible. Trente minutes de travail d’administrateur amélioreront la sécurité des utilisateurs (y compris le temps de lire les instructions). Ce n’est pas toujours le cas.

Deux nouvelles fonctionnalités

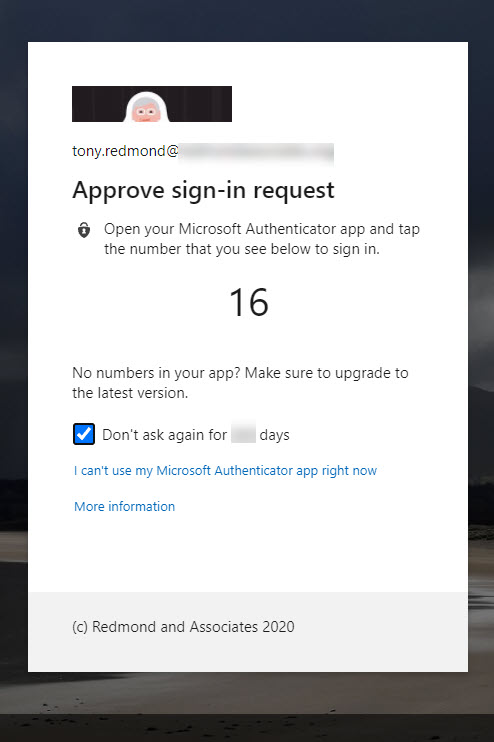

La correspondance des numéros signifie que lors d’un test MFA, l’utilisateur doit saisir dans Ms Authenticator un numéro affiché pour s’authentifier. Ce mécanisme est déjà utilisé pour l’authentification sans mot de passe.

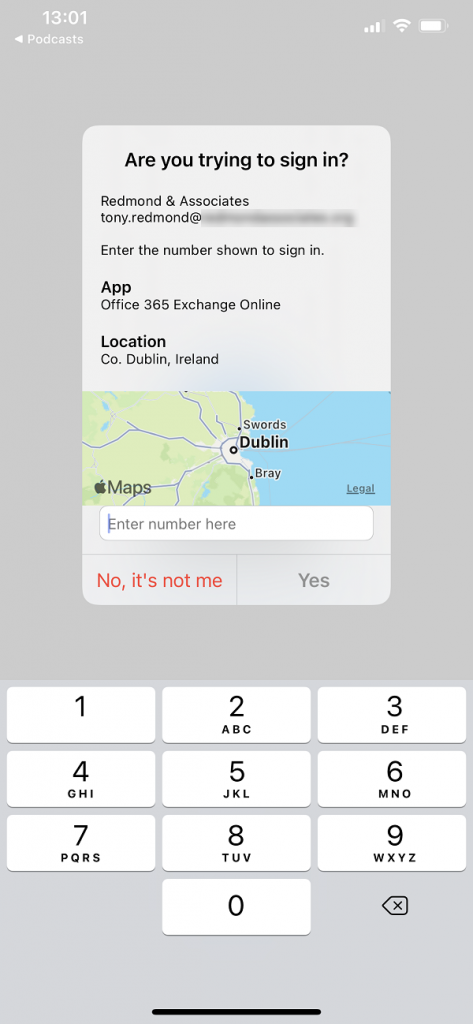

Le contexte supplémentaire signifie que l’application Authenticator affiche des informations supplémentaires aux utilisateurs lorsqu’ils doivent approuver une demande d’authentification. Deux informations apparaissent. La même que celle de l’application qui demande l’authentification et son emplacement de connexion basé sur l’adresse IP de l’appareil. Bien sûr, l’exactitude de l’adresse IP d’un appareil dépend de nombreux facteurs et, dans certains cas, elle est tout simplement fausse. Cependant, c’est suffisant pour rassurer les gens sur le fait que la tentative de connexion ne provient pas d’un endroit impossible. Et lorsqu’il s’aditionne avec la correspondance des numéros, il donne à l’utilisateur suffisamment d’informations pour comprendre un contexte plus complet de la demande d’authentification.

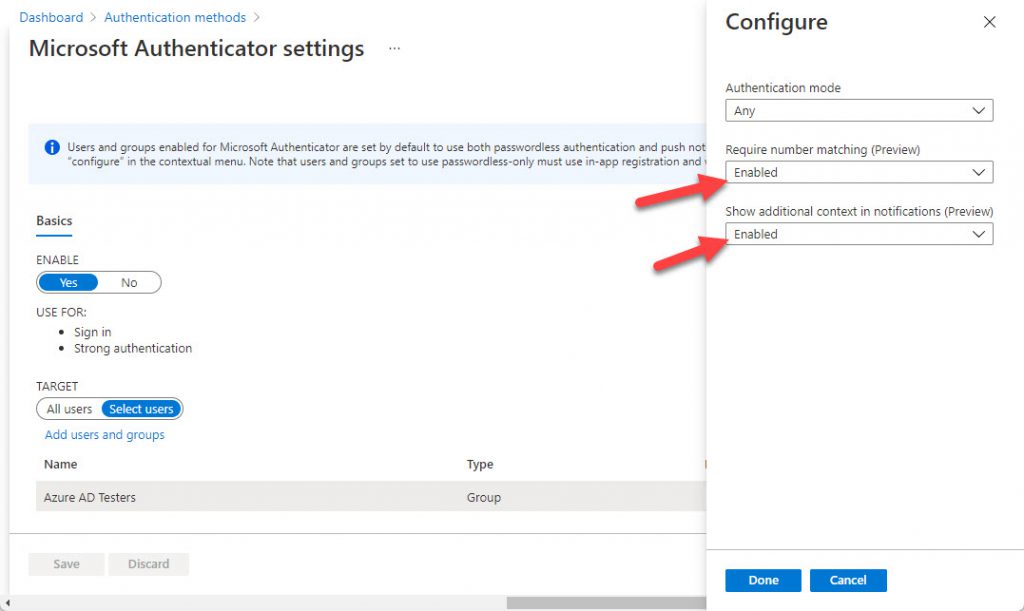

Mise à jour du contexte supplémentaire et de la correspondance des numéros via le centre d’administration d’Azure AD

Vous pouvez activer la correspondance supplémentaire de contexte et de numéro pour Authenticator. Pour cela il faut mettre à jour les paramètres dans le centre d’administration Azure AD. Accédez au paramètre des méthodes d’authentification, sélectionnez Microsoft Authenticator, puis cliquez sur l’option […] à l’extrême droite sous la cible pour faire apparaître le fly-out Configure. Définissez la valeur de l’option Show additional context in notifications et celle de l’option Enabled.

Les deux fonctionnalités sont étiquetées « preview ». Il est probable qu’elles deviendront généralement disponibles dans un avenir proche.

Mise à jour de la configuration d’Authenticator avec Microsoft Graph explorer

Le moyen le plus simple de configurer les deux fonctions est d’utiliser le centre d’administration d’Azure AD. Vous pouvez également utiliser l’explorateur de graphiques pour corriger la configuration de l’Authenticator.

Microsoft Graph Explorer

Microsoft Graph explorer est un outil que tout administrateur de tenant Microsoft 365 devrait maîtriser pour exécuter des requêtes. D’autant plus que les API Graph sous-tendent de nombreuses parties de Microsoft 365. Et certains paramètres et données ne sont accessibles que par des requêtes Graph. Vous pouvez toujours exécuter des commandes via Graph Explorer. Ainsi vous verrez comment les requêtes fonctionnent et ce qu’elles retournent. Et vous pourrez à jour occasionnellement les paramètres de tenants. Bien qu’il existe une option d’interface graphique dans ce cas, il s’agit d’un bon exemple d’utilisation de l’explorateur graphique.

Activer la correspondance des numéros dans Authenticator

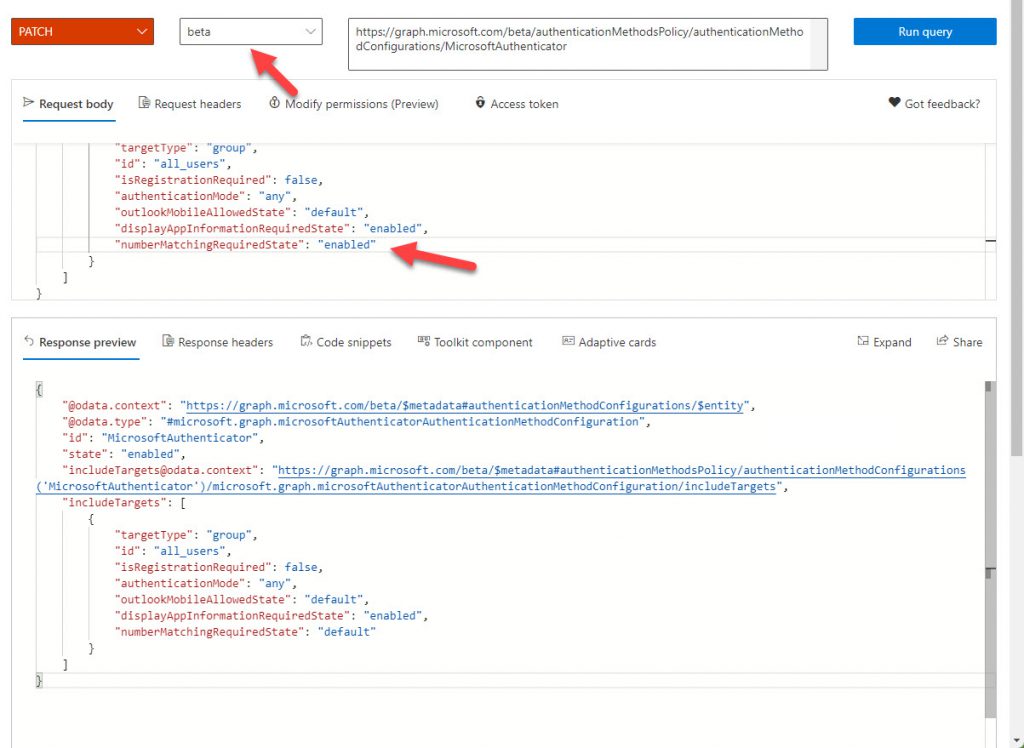

Pour activer la correspondance des numéros pour le Microsoft Authenticator via Graph, procédez comme suit.

- Ouvrez Graph Explorer et connectez-vous avec un compte administrateur du tenant.

- Saisissez cette requête dans la boîte de commande. Assurez-vous que vous avez choisi le point de terminaison bêta (la valeur par défaut est V1.0), puis cliquez sur Exécuter la requête.

https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/MicrosoftAuthenticatorChangement des permissions

- Vous obtiendrez probablement une erreur: Graph Explorer ne dispose pas des autorisations nécessaires pour accéder à la configuration de l’Authenticator. Cliquez sur Modifier les permissions, puis sur le lien Ouvrir le panneau des permissions pour sélectionner Policy.ReadWrite.AuthenticationMethod dans l’ensemble des permissions Graph. Cliquez sur Consentement et vous verrez apparaître la boîte de dialogue normale Permissions demandées pour accorder le consentement à l’application. Acceptez la demande de consentement et retournez à Graph Explorer.

- Exécutez à nouveau la requête. Cette fois, Graph Explorer dispose des autorisations nécessaires et la configuration actuelle s’affiche dans la boîte de réponse.

- Copiez la sortie formatée en JSON et collez-la dans le corps de la demande ci-dessus. Changez la valeur des propriétés numberMatchingRequiredState (correspondance des nombres) et displayAppInformationRequiredState (contexte supplémentaire) en Enabled. Ne modifiez que les valeurs. Ne modifiez pas le formatage ou la structure du corps de la requête.

- Par défaut, l’explorateur de graphiques exécute des requêtes GET pour renvoyer des informations. Vous souhaitez mettre à jour les paramètres, sélectionnez donc PATCH dans la liste déroulante des types de requêtes. Les informations affichées par Graph Explorer devraient ressembler à la Figure 4. Cliquez sur Run query pour effectuer la modification. Si vous voyez une réponse « No content – 204 », la modification est effective. Vous pouvez vérifier que les paramètres de configuration correspondent à vos attentes en changeant le type de requête en GET et en exécutant la requête pour voir la configuration actuelle.

Bien entendu, vous pouvez également vérifier la configuration d’Authenticator dans le centre d’administration d’Azure AD.

Limiter les fonctionnalités à un groupe spécifique

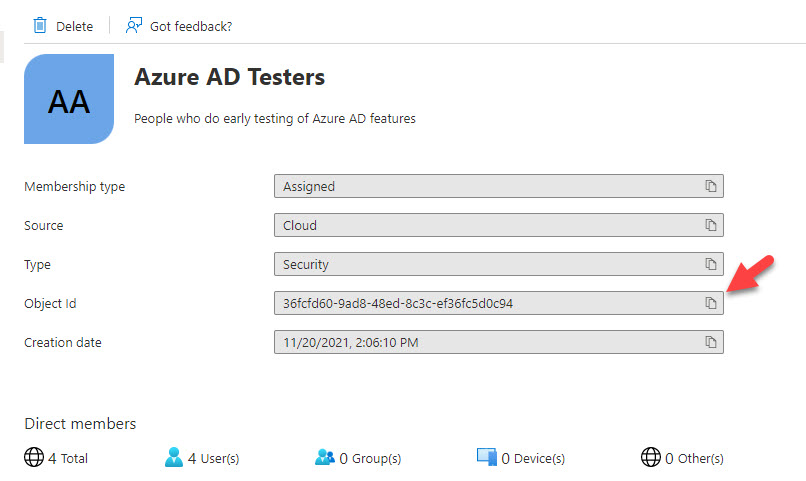

L’approche décrite ci-dessus permet la correspondance des numéros pour tous les membres du locataire. Vous pouvez également limiter la fonctionnalité à un groupe désigné en modifiant la propriété Id de « all_users » à l’identifiant d’objet d’un groupe Azure AD. Par exemple, supposons que vous avez un groupe appelé Azure AD Testers. Donc, pour obtenir l’identifiant du groupe, recherchez-le dans le centre d’administration Azure AD et copiez l’identifiant des propriétés du groupe (Figure 5).

Vous pouvez également exécuter cette commande PowerShell après connexion au point de terminaison Azure AD :

Get-AzureADGroup -SearchString “Azure AD Testers”

ObjectId DisplayName Description

-------- ----------- -----------

36fcfd60-9ad8-48ed-8c3c-ef36fc5d0c94 Azure AD Testers People who do early testing of Azure AD featuresMettez à jour la propriété Id avec l’identifiant du groupe (36fcfd60-9ad8-48ed-8c3c-ef36fc5d0c94 dans notre exemple) et exécutez la requête PATCH pour limiter l’accès aux fonctionnalités aux membres du groupe désigné. De même, n’oubliez pas d’exécuter ensuite la requête GET pour vérifier que la configuration contient les valeurs attendues.

Personnellement, je considère que la correspondance des numéros et le contexte supplémentaire sont si précieux que ces fonctionnalités devraient être disponibles pour tous les utilisateurs. Toutefois, je reconnais que dans les entreprises locataires, il est probablement nécessaire de tester et de documenter toute nouvelle fonctionnalité avant de l’introduire de manière générale, et il est donc bon de disposer de cette flexibilité.

L’AMF poursuit sa route

En définitive, Microsoft améliore progressivement la facilité d’utilisation de l’authentification multifactorielle. Aussi, le fait de disposer d’une application d’authentification solide constitue une part importante de ce travail. Dans ces conditions, c’est étrange que si peu de tenants utilisent l’AMF pour protéger les utilisateurs. L’AMF est un élément important pour empêcher les attaquants de pénétrer dans les tenants Microsoft 365. Espérons que la tendance se poursuivra.