Principes fondamentaux de la mise en réseau d’Azure

Qu’est-ce qu’un VNet ?

Un réseau virtuel, ou VNet, est un réseau indépendant au sein du cloud Microsoft Azure. Ainsi, un VNet dans Azure offre une gamme de mise en réseau comparables à celles du cloud privé virtuel (VPC) d’AWS. Ces fonctions comprennent notamment :

- le DNS,

- le routage,

- la personnalisation des blocs DHCP,

- le contrôle d’accès,

- la connectivité entre les machines virtuelles (VM)

- les réseaux privés virtuels (VPN).

Un VNet Azure est la représentation d’un réseau dans le cloud. Par conséquent, il constitue une isolation logique du cloud Azure dédiée à un abonnement. En arrière-plan, il s’agit d’une abstraction logicielle d’un réseau. Cette dernière se superpose à l’infrastructure d’Azure pour assurer l’isolation des ressources extérieures au VNet. Il s’agit là pratiquement d’un réseau privé. Toutefois le VNet peut se connecter à d’autres VNets dans Azure. Il peut aussi se relier à une infrastructure sur site connectée pour créer des systèmes hybrides. Sur le plan opérationnel, un VNet suit les principes communs de routage IP pour connecter les ressources à l’intérieur. Ainsi, il doit être associé à un ou plusieurs espaces d’adressage (CIDR). Ces derniers peuvent être segmentés en sous-réseaux, au sein desquels les ressources résideront.

Utilisation des VNets

Les VNets peuvent être utilisés pour :

- Créer un VNet privé dédié, réservé au cloud, afin de permettre aux services et aux VM du VNet de communiquer directement.

- Étendre de manière sécurisée un centre de données, en créant des VPN traditionnels de site à site (S2S). Ainsi la capacité est évolutive tout en conservant un excellent niveau de sécurité.

- Déployer des clouds hybrides en connectant de manière sécurisée des applications basées sur le cloud à des systèmes sur site.

Les composants des VNets

Les principaux composants d’Azure VNets sont les suivants :

- Sous-réseaux : Divisez un VNet en sous-réseaux. Ou bien configurez des tables de routage et des groupes de sécurité réseau (NSG) pour un sous-réseau.

- Adresses IP : Attribuez des adresses IP publiques ou privées à un VNet Azure.

- Utilisez l’adresse IP publique pour les communications avec le public. Une IP dynamique sera attribuée.

- Utilisez l’adresse IP privée pour la connectivité au sein d’un VNet lorsque vous utilisez une passerelle VPN ou ExpressRoute. Une IP dynamique est attribuée par défaut, mais une IP statique peut également être attribuée.

- Groupes de sécurité du réseau (NSG) : Permet d’autoriser ou de refuser le trafic vers un sous-réseau ou une interface réseau.

- Pare-feu : Un service de pare-feu permet un contrôle granulaire des entrées/sorties du réseau.

- Équilibrage de la charge : Les trois solutions d’équilibrage de charge proposées par Azure sont les suivantes :

- Azure Traffic Manager – comparable à Route53 dans AWS

- Azure Load Balancer

- Azure Application Gateway

- Tables de routage : Lorsque le trafic quitte un sous-réseau, un routage est nécessaire pour transmettre les paquets à d’autres réseaux. Un routeur utilise pour cela une table de routage pour une configuration personnalisée. La table de routage peut contenir des règles qui définissent l’endroit où le trafic doit se diriger:

- un réseau virtuel,

- une passerelle de réseau virtuel

- une machine virtuelle.

- Une route définie par l’utilisateur, ou UDR, peut servir à transférer le trafic vers un VNet différent. Il est à noter que nous sommes en présence d’un outil puissant pour établir une connexion entre les hubs.

Aperçu d’Azure VNet

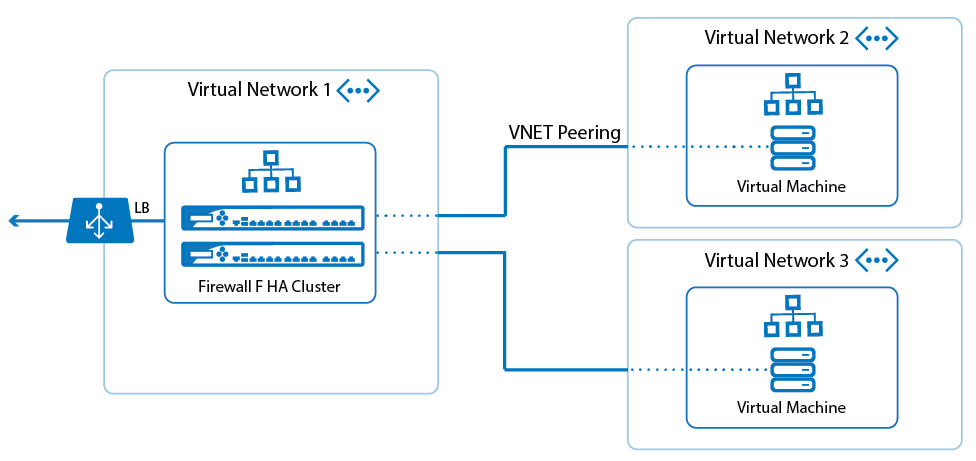

Les ressources dans Azure nécessitent toujours une certaine forme de solution réseau pour communiquer avec d’autres ressources. Si bien qu’il est nécessaire de disposer d’une construction logique à laquelle les ressources sont liées. Comme tout passe par un réseau, on utilise généralement un espace réseau virtuel dans le nuage. Pour Azure, il s’agit du réseau virtuel Azure ou VNet. Il permet à de nombreux types de ressources Azure de résider dans un VNet, comme les machines virtuelles Azure (VM). Un ou plusieurs sous-réseaux peuvent composer un VNet. Il peut alors leur permettre de communiquer de manière sécurisée entre eux, avec Internet et les réseaux locaux. Le champ d’application d’un réseau virtuel est une seule région ; toutefois, plusieurs réseaux virtuels de différentes régions peuvent se connecter entre eux par l’appairage de réseaux virtuels, comme illustré ci-dessous :

Le réseau virtuel Azure offre les fonctionnalités importantes suivantes :

- Spécifiez un espace d’adressage IP privé grâce aux adresses publiques et privées (RFC 1918). Azure attribue une adresse IP privée aux ressources d’un réseau virtuel à partir de l’espace d’adressage que vous attribuez.

- Segmentez le réseau virtuel en un ou plusieurs sous-réseaux. Puis, attribuez une partie de l’espace d’adressage du réseau virtuel pour chaque sous-réseau.

- Utilisez la résolution de nom fournie par Azure. Ou bien indiquez votre propre serveur DNS utilisé par les ressources connectées à un réseau virtuel.

Politique de sécurité et de contrôle du trafic

Vous pouvez filtrer le trafic réseau entre les sous-réseaux en utilisant l’une ou les deux options suivantes :

- Groupes de sécurité du réseau (NSG) : Les groupes de sécurité réseau sont un conteneur du jeu de règles. En fait ce dernier contient un ou plusieurs jeux de règles qui dictent quel type de trafic peut transiter. Chaque règle individuelle peut avoir une source, une destination, un protocole et une action. La source et la destination peuvent être une adresse IP, un VNet ou un groupe de sécurité des applications.

- Groupe de sécurité des applications (ASG) : Les ASG définissent la source/destination avec une étiquette à la place de l’IP. Un ASG est une définition arbitraire qui peut s’appliquer aux ressources, comme « AppServer », « DataBase », « myApp », etc. Cette définition peut ensuite être utilisée dans une règle à l’intérieur d’un NSG. Ceci est utile lorsqu’une règle doit s’appliquer à des ressources en fonction de leur objectif. Cela offre une plus grande flexibilité dans l’application de la politique.

- Pare-feu géré par Azure : Azure fournit un pare-feu géré qui contrôle le trafic entre le VNet et internet. Notamment, ce pare-feu a pour but de protéger les conversations tournées vers Internet. Il est à noter que ce pare-feu a besoin de son propre sous-réseau. Il achemine alors le trafic vers d’autres ressources en utilisant le routage interne.

- Appliance de réseau virtuel : Pour l’intégration de solutions tierces, une appliance de réseau virtuel peut s’insérer dans un VNet. Somme toute, cette appliance est une machine virtuelle qui exécute une fonction réseau, telle qu’un pare-feu.

VPN avec VNet

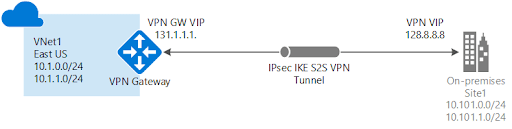

Il est courant de devoir faire en sorte que les ressources du cloud se connectent à des ressources sur site. Pour ce faire, il faut normalement mettre en place un réseau privé virtuel (VPN) entre les deux environnements. Comme mentionné précédemment, Azure VNet prend également en charge la connectivité VPN. Une telle connectivité peut s’établir entre différents VNets, ou d’un VNet à On-premises comme le montre l’image ci-dessous.

Azure prend en charge différents modes VPN, tels que Site-Site, Point-Site, Policy-based et Route-based. Si bien que cela donne à l’utilisateur la flexibilité de choisir la meilleure option pour son tunnel en fonction de ses besoins. Quelques composants clés entrent dans la configuration :

- Virtual Network Gateway : La passerelle de réseau virtuel se trouve à la limite du sous-réseau d’un VNet. Ainsi, elle permet la connectivité entre ce sous-réseau et d’autres réseaux ou VPN. C’est là donc que se trouve la majeure partie de la configuration du VPN.

- Passerelle de réseau local : La passerelle de réseau local est une représentation de la passerelle des clients. Aussi, elle contient simplement la configuration que le tunnel doit connaître pour construire un tunnel VPN vers l’autre extrémité.

- Border Gateway Protocol (BGP) : Dans un cloud hybride, les deux terminaisons doivent se connaitre au niveau réseau. Afin d’apprendre efficacement les routes sur site, il est nécessaire d’utiliser un protocole de routage. BGP est le choix actuel, et Azure prend en charge BGP sur IPSec. Grâce à l’exécution de BGP, vous pouvez propager les routes BGP locales sur vos routeurs cloud et sur site sans intervention.